WORKGROUP 상태인 ISA 서버의 RADIUS Client 설정

VPN 클라이언트의 인증을 위한 WORKGORUP 상태의 ISA 서버 설정

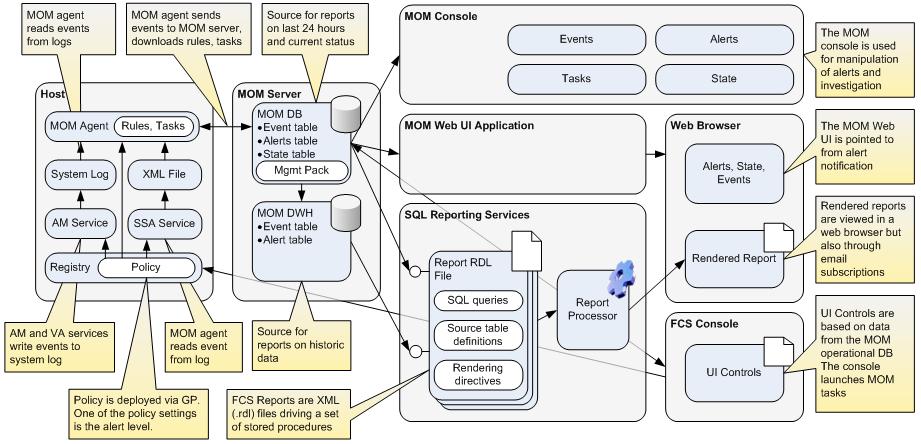

전체적인 인증의 흐름은 다음과 같다.

- ISA 서버가 VPN 클라이언트로부터 인증 요청을 받는다.

- ISA 서버는 RADIUS 서버(MS의 경우 IAS 서버)로 인증 요청을 전달한다.

- RADIUS 서버는 인증 서버(MS의 경우 DC)로 인증 요청을 전달한다.

- 인증 서버는 응답을 RADIUS 서버로 전달하고 RADIUS 서버는 다시 RADIUS 클라이언트인 ISA 서버로 전달한다.

- 사용자 인증이 유효하고 dial-in 권한이 있으면 VPN 접속이 이루어진다.

- 그렇지 않다면 연결 요청은 drop 된다.

아래 설명은 DC에 IAS 서버가 설치되어 있는 것으로 간주한다.

만약 IAS 서버와 DC가 분리되어 있다면 IAS 서버는 RADIUS Proxy 역할을 하게끔 설정해야 한다.

RADIUS 서버 설정

1. 시작 -> 관리 도구 -> 인터넷 인증 서비스(Internet Authentication Service)

2. IAS 콘솔에서 ‘RADIUS Client’ 우클릭 -> ‘New RADIUS Client’ 클릭

3. 이름(ex: ISA Server), ISA 서버의 내부 IP 주소 입력 -> 다음

4. 추가 정보란에 Vendor는 ‘RADIUS Standard’ 선택, 공유 암호 입력, ‘요청에 인증 속성 포함’ 체크 -> 마침

VPN 클라이언트에 적용될 Remote Access Policy 설정

1. IAS 관리 콘솔에서 ‘Remote Access Policy’ 우클릭 -> ‘New Remote Access Policy’ 클릭

2. 구성 방법 ‘Use the wizard to set up a typical policy for a common scenario’ 선택, 정책 이름 입력 -> 다음

3. Access 방법 페이지에서 VPN 선택 -> 다음

4. 허용 그룹 또는 사용자 입력 (전체 사용은 Domain Users 추가) -> 다음

5. MS-CHAPv2 체크, EAP를 선택하면 추가적인 인증을 제공할 수 있으나 여기선 기본값으로 진행 -> 다음

6. 정책 보안 수준 페이지에서 VPN 클라이언트에 따라 적절한 체크 박스 선택 -> 마침

사용자 계정의 Dial-in 권한 설정

1. 도메인 기능 수준이 Windows 2000 native 모드나 Windows 2003 모드인 경우 기본 Dial-in 권한이 Remote Access Policy에 따라 설정되기 때문에 아래 과정은 생략해도 된다.

2. 도메인 기능 수준이 Windows 2000 Mixed 모드인 경우 개개인의 dial-in 권한을 따로 주어야 한다.

3. ADUC 콘솔에서 사용자 속성 -> Dial-in -> Remote Access Permission -> Allow access 선택 -> 확인

ISA 서버의 VPN 서버 설정

1. ISA 관리 콘솔에서 VPN 노드 클릭

2. 작업 항목에서 ‘Configure VPN Client Access’ 클릭

3. ‘Enable VPN client access’ 체크, 최대 허용 VPN 클라이언트 수 입력

Standard Edition의 ISA 서버는 최대 1000개의 VPN 연결을 지원한다.

4. 그룹 탭 클릭 -> 이 항목은 도메인 기능 수준이 2000 native나 2003일 경우에만 해당되며, ISA 서버가 AD의 구성원이 아니기 때문에 AD 그룹을 가져올 수도 없으므로 현 시나리오에서는 그냥 비워둔 상태로 둔다.

5. 프로토콜 탭 클릭 -> PPTP와 L2TP/IPSec 체크, PPTP만 체크해도 되나 추후 인증서를 통한 보안 강화를 사용할 수 있으므로 L2TP/IPSec도 체크해 둔다.

6. 사용자 매핑 -> ISA 서버가 도메인 구성원이 아닌 경우 절대 사용을 체크해서는 안 된다..

ISA 서버의 RADIUS 서버 설정

1. 작업 항목에서 RADIUS 구성 클릭

2. RADIUS 탭에서 ‘User RADIUS for authentication’ 체크, ‘User RADIUS for accounting (logging)’ 체크

3. ‘RADIUS 서버’ 클릭 -> 추가 클릭

4. 서버 이름에 IAS 서버의 IP 또는 도메인 이름 입력(안전하게 IP 주소 입력 권장)

5. 공유 암호의 변경 클릭 -> IAS 서버에서 설정한 공유 암호 입력

6. ‘Always use message authenticator’ 체크 -> 확인

7. 나머지 창의 확인 버튼을 클릭해 닫는다.