Active Directory 복구 모드 암호 변경 Active Directory2010. 2. 7. 16:26

set dsrm password

reset password on server null

(null은 로컬 서버의 DSRM 암호 변경)

I. Kerberos vs. NTLM

NTLM 인증: Challenge-Response mechanism

1. 클라이언트가 서버로 사용자 이름을 보낸다.

2. 서버는 이에 대한 요청 값을 생성해 클라이언트로 보낸다.

3. 클라이언트는 이 요청 값을 사용자 암호로 암호화해 서버로 응답을 보낸다.

4. 로컬 계정인 경우 서버는 SAM(Security Account Manager)을 검색해 사용자의 응답을 검증한다.

5. 도메인 계정인 경우 서버는 이 응답을 도메인 컨트롤러로 전달해 검증하고 사용자 계정에 대한 그룹 정책을 받는다.

6. Access Token을 발급하고 세션을 맺는다.

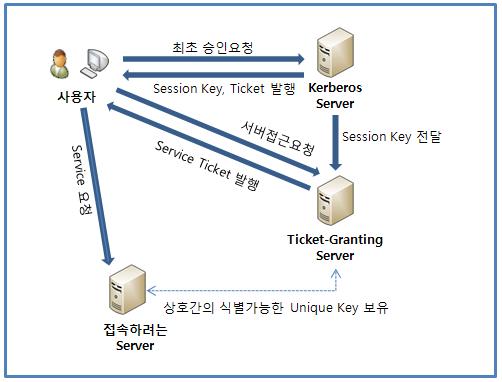

Kerberos 인증: Trust-Third-Party Scheme

- Kerberos 인증 방법은 표준 프로토콜로 네트워크에서 클라이언트와 서버를 상호 인증하는 방식이다.

- 세 가지 주 요소는 KDC(Key Distribution Center), 클라이언트, 접근할 서비스를 가지는 서버

- KDC는 도메인 컨트롤러의 일부로서 설치되며 다음 두 가지 기능을 수행한다.

-- AS(Authentication Service), TGS(Ticket-Granting Service)

1. 사용자가 네트워크에 로그온하면 AS에 TGT(Ticket Grant Ticket)을 요청한다.

2. 클라이언트는 네트워크 자원에 접근할 때 TGT와 인증자(Authenticator), 대상 서버의 SPN(Service Principal Name)을 제시한다.

3. 클라이언트는 네트워크 서비스와의 통신에 사용될 세션 티켓을 받기위해 서비스 계정 도메인의 TGS에 접속한다.

4. 대상 서버가 인증자를 검증하고 나면 클라이언트 사용자에 대한 Access Token을 생성한다.

II. Kerberos와 NTLM 인증의 요구 사항

Kerberos

1. 클라이언트와 서버는 반드시 도메인 구성원이어야 한다. 만약 클라이언트와 서버가 서로 다른 도메인에 속하는 경우 두 도메인은 양방향 신뢰가 구성되어 있어야 한다.

2. SPN 등록. SPN은 서버에서 실행 중인 서비스에 대한 고유한 식별자다. Kerberos 인증을 필요로 하는 서비스는 SPN을 가지고 있어야 클라이언트가 네트워크에서 서비스를 식별할 수 있게 된다.

SPN(Service Principal Name)

SQL Server에 대한 SPN은 다음과 같은 요소로 구성된다.

- ServiceClass: 서비스를 식별하는 요소. SQL Server에 대한 Service Class는 MSSQLSvc이다.

- Host: SQL Server가 실행 중인 컴퓨터의 FQDN

- Port: 실행 중인 서비스가 수신 대기 중인 포트

예) MSSQLSvc/sqlserver.domain.com:1433

NTLM

NTLM은 요청-응답의 과정을 위해 사용자 암호를 요구한다. 이후 서버는 클라이언트로부터 암호를 요구하지 않고 클라이언트를 식별할 수 있게 된다. 만약 클라이언트가 시스템 계정으로 실행 중이라면 인증 정보를 보낼 수가 없기 때문에 인증은 실패하게 된다.

NTLM Fallback

NTLM(NT LAN Manager)는 Windows NT와 Windows 2000 Workgroup 환경에서 사용되던 인증 프로토콜이다.

Windows Server 2003, Windows XP, Windows 2000은 어느 인증 프로토콜을 사용할지 협상하는 알고리즘을 사용한다. Kerberos 프로토콜이 기본 값이며 Kerberos 인증이 실패할 경우 NTLM 인증을 시도한다.

III. SQL Server 2005에 접속 시 Kerberos와 NTLM

1. 만약 SPN이 존재하면 TCP/IP를 통한 원격 접속 시 Kerberos가 사용된다.

2. SPN이 존재하고 XP 컴퓨터의 로컬 TCP 연결을 하는 경우 Kerberos가 사용된다.

3. Windows Server 2003의 로컬 연결의 경우 NTLM이 사용된다.

4. 명명된 파이프 연결의 경우 NTLM이 사용된다.

5. SPN을 찾을 수 없고 TCP를 통해 연결하는 경우 NTLM이 사용된다.

SETSPN.EXE

1. SQL Server가 LocalSystem 또는 NetworkService 계정으로 실행 중인 경우 SPN 확인

SETSPN -L <SQL Server가 설치된 서버 이름>

2. SQL Server가 도메인 사용자 계정으로 실행 중인 경우 SPN 확인

SETSPN -L <도메인>\<사용자 계정>

3. 만약 도메인 계정이 관리자 계정이 아닌 상황에서 Kerberos 인증을 반드시 사용해야 하는 경우 SPN 등록

SETSPN -A <도메인>\<사용자 계정>

4. SQL Server는 다음 항목이 만족되는 경우 서비스 시작 시 자동으로 SPN을 등록한다. 아래 항목이 충족되지 않는 경우 Kerberos인증을 위해서는 SPN을 수동으로 등록해야만 한다.

- SQL Server가 LocalSystem 또는 Network Service 또는 도메인 관리자 계정으로 실행 중이다.

- TCP/IP 프로토콜이 활성화되어 있다.

일반적으로 클라이언트가 SQL Server로 TCP 연결을 맺는 경우 클라이언트의 SQL 드라이버는 SQL Server가 실행 중인 서버의 FQDN을 풀게된다. 그 다음 SQL Server의 SPN을 검색하고 협상 과정을 거쳐 KDC의 SPN 검증 여부에 따라 NTLM 또는 Kerberos를 사용해 인증을 시도한다. 만약 Kerberos 인증이 실패할 경우 NTLM 인증을 시도한다. 명명된 파이프로 접속하는 경우에는 SQL 드라이버는 빈 SPN을 생성해 NTLM 인증으로 인증을 시도한다.

AD Replication Design best practices

링크 속도와 네트워크 토폴로지의 이점을 가지기 위한 AD 토폴로지의 디자인

1. 느린 링크 속도에는 사이트 링크의 비용을 크게 설정한다.

목적지로 가는 데에 사이트 링크의 비용에 따라 경로를 정하게 된다.

2. "dead spot"을 피한다. - 결과적으로 모든 사이트는 서로 연결되어야 한다.

AD 디자인에 있어 격리된 사이트가 있어서는 안 된다.

3. 사이트 링크는 링크 당 두 개의 사이트만 있어야 한다.

사이트 링크에 세 개 이상의 사이트가 있는 경우 DC failure 발생 시 예기치 않은 문제가 발생 할 수 있다.

4. 전체적인 복제의 흐름에 대해 도식화해야 한다. 도식화하면서 문제가 있는 부분을 알아낼 수도 있다.

5. 특별한 이유가 없는 이상 복제에 대한 일정을 설정하지 않고 문제가 없는지 완벽하게 테스트한다.

일정을 수정하는 것이 후에 복제를 막는 결과를 낳을 수도 있다. (복제 간격은 복제 일정에 해당하는 경우에만 수행된다.)

6. AD를 Windows 2003 포리스트 기능 수준으로 사용한다.

이는 모든 DC가 Windows Server 2003이고 모든 도메인이 Windows Server 2003 기능 수준이라는 것을 의미한다.

이렇게 되면 Windows Server 2003의 장점인 Spanning tree 알고리즘과 압축 알고리즘을 사용할 수 있게 된다.

이외에도 복제에 대해 Windows 2000 보다 더 효율적으로 동작한다.

7. Repladmin을 사용해 AD의 복제를 모니터 한다.

Repadmin /replsum /bydest /bysrc /sort:delta

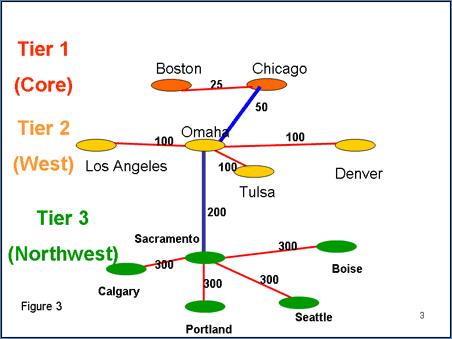

효율적인 복제를 위한 Active Directory Tobology 정의

링크 속도를 기준으로 다음과 같이 Tier를 나눈다.

Site 1(Tier 1) – 가장 빠른 링크

Site 2(Tier 2) – 두 번째로 빠른 링크

Site 3(Tier 3) – 가장 느린 링크

* 한 개의 사이트 링크에 두 개의 사이트만 넣는다 *

http://support.microsoft.com/kb/179442/ko

Legacy 장비가 있는 경우 2000/2003 요구 Port 및 NT 요구 Port까지 열어야 한다.

Windows Server 2000 or 2003

| 클라이언트 포트 | 서버 포트 | 서비스 |

| 1024-65535/TCP | 135/TCP | RPC |

| 1024-65535/TCP/UDP | 389/TCP/UDP | LDAP |

| 1024-65535/TCP | 636/TCP | LDAP SSL |

| 1024-65535/TCP | 3268/TCP | LDAP GC |

| 1024-65535/TCP | 3269/TCP | LDAP GC SSL |

| 53, 1024-65535/TCP/UDP | 53/TCP/UDP | DNS |

| 1024-65535/TCP/UDP | 88/TCP/UDP | Kerberos |

| 1024-65535/TCP | 445/TCP | SMB |

Windows NT

| 클라이언트 포트 | 서버 포트 | 서비스 |

| 1024-65535/TCP | 135/TCP | RPC |

| 137/UDP | 137/UDP | NetBIOS 이름 |

| 138/UDP | 138/UDP | NetBIOS Netlogon 및 탐색 |

| 1024-65535/TCP | 139/TCP | NetBIOS 세션 |

| 1024-65535/TCP | 42/TCP | WINS 복제 |

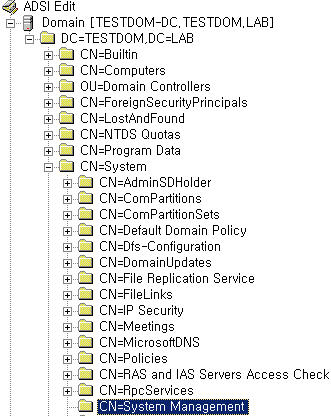

System Management 컨테이너 생성

1. 도메인 관리자 권한으로 로그인

2. Support Tools 설치

3. ADSIEDIT 실행

4. Domain > Domain Name > CN=System

5. CN=System에 우클릭 -> New > Object

6. Class는 Container > Value는 System Management -> 생성

Domain Functional Level

(상위 기능 수준은 하위 기능 수준의 기능을 포함)

|

Windows 2000 mixed Mode Supported domain controllers Microsoft Windows NT 4.0, Windows 2000, Windows Server 2003 Activated features l local and global groups, global catalog support |

|

Windows 2000 native Mode Supported domain controllers Windows 2000, Windows Server 2003, Windows Server 2008 Activated features l Group nesting – 그룹 안에 그룹을 추가할 수 있다. l Universal security groups – 유니버셜 보안 그룹을 사용할 수 있다. l SidHistory – 도메인간 마이그레이션 시 SidHistory를 사용할 수 있다. l Converting groups between security groups and distribution groups – 보안 그룹과 배포 그룹 간 변환 가능 |

|

Windows Server 2003 interim Mode Supported domain controllers Windows NT 4.0, Windows Server 2003 Supported features There are no domain-wide features activated at this level All domains in a forest are automatically raised to this level when the forest level increases to interim. This mode is only used when you upgrade domain controllers in Windows NT 4.0 domains to Windows Server 2003 domain controllers. |

|

Windows Server 2003 Mode Supported domain controllers Windows Server 2003, Windows Server 2008 Supported features l Universal group caching – 로컬 글로벌 카달로그의 필요성을 줄여주는 유니버셜 그룹 캐싱을 지원한다. l Domain Controller rename – NETDOM 명령어를 이용해 도메인 컨트롤러의 이름 변경이 가능하다. l Logon time stamp update – 사용자 또는 컴퓨터의 로그인 시 lastLogonTimestamp 속성이 업데이트되며 도메인 간에 복제된다. l Multivalued attribute replication improvements – 맴버쉽 변경에 대한 증분 복제가 가능해진다. l Lingering objects (zombies) detection – 윈도우 서버 2003은 좀비 개체를 감지하는 기능을 가진다. l AD-integrated DNS zones in application partitions – DNS 데이터를 AD 응용 프로그램 파티션에 저장이 가능해져 복제 성능을 향상시킨다. l Users and Computers containers can be redirected – 새 사용자와 컴퓨터의 기본 위치에 대한 리디렉션이 가능해진다. (REDIRUSR, REDIRCMP 명령 사용//KB324949) l Support for selective authentication – 신뢰하는 포리스트의 서버에 인증하는 신뢰된 포리스트의 사용자 또는 그룹의 지정이 가능하다. |

|

Windows Server 2008 Mode Supported domain controllers Windows Server 2008 Supported features l Fine-grained password policies – 동일 도메인 내에서 다수의 암호 정책 설정이 가능해진다. l Read-Only Domain Controllers – 읽기 전용 도메인 컨트롤러의 배포가 가능해진다. l Advanced Encryption Services – Kerberos 프로토콜에 대해 AES 128/256 암호화가 가능하다. l Granular auditing – AD 내 개체의 변경에 대한 히스토리가 가능해진다. l Distributed File System Replication (DFSR) – DFSR을 이용한 SYSVOL의 복제가 가능해진다. l Last Interactive Logon Information – 사용자의 마지막 대화형 로그온 성공 시간과 어떤 워크스테이션에서 했는지, 마지막 로그온까지 몇 번의 로그온 실패 시도가 있었는지를 표시한다. |

Forest Functional Level

(상위 기능 수준은 하위 기능 수준의 기능을 포함)

|

Windows 2000 forest function level Supported domain controllers Windows NT 4.0, Windows 2000, Windows Server 2003, Windows Server 2008 Activated features l Partial list includes universal group caching, application partitions, install from media, quotas, rapid global catalog demotion, Single Instance Store (SIS) for System Access Control Lists (SACL) in the Jet Database Engine, Improved topology generation event logging. No global catalog full sync when attributes are added to the PAS Windows Server 2003 domain controller assumes the Intersite Topology Generator (ISTG) role. |

|

Windows Server 2003 interim forest function level Supported domain controllers Windows NT 4.0, Windows Server 2003 Supported features l Efficient Group Member Replication using Linked Value Replication l Improved Replication Topology Generation l ISTG Aliveness no longer replicated l Attributes added to the global catalog(ms-DS-Trust-Forest-Trust-Info, Trust-Direction, Trust-Attributes, Trust-Type, Trust-Partner, Security-Identifier, ms-DS-Entry-Time-To-Die, Message Queuing-Secured-Source, Message Queuing-Multicast-Address, Print-Memory, Print-Rate, Print-Rate-Unit) |

|

Windows Server 2003 forest function level Supported domain controllers Windows Server 2003, Windows Server 2008 Supported features l Forest trust l Domain rename l Linked-value replication – 그룹 구성원의 변경에 대해 전체 구성원을 복제하는 것이 아닌 개별 구성원의 값만 복제된다. l Deployment of an RODC l Intersite topology generator (ISTG) improvements – 보다 효율적인 ISTG 알고리즘에 의해 훨신 더 많은 수의 사이트를 지원한다. l The ability to create instances of the dynamicObject dynamic auxiliary class l The ability to convert an inetOrgPerson object instance into a User object instance, and the reverse l The ability to create instances of the new group types, called application basic groups and LDAP query groups, to support role-based authorization l Deactivation and redefinition of attributes and classes in the schema |

|

Windows Server 2008 forest function level Supported domain controllers Windows Server 2008 Supported features l 윈도우 2003 포리스트 기능 수준의 모든 기능 외에 추가되는 기능은 없으며 이후에 추가되는 윈도우 서버 2008의 도메인 기능 수준이 기본적으로 윈도우 2008 도메인 기능 수준으로 동작하게 된다. |