효율적인 AD 복제를 위한 AD Site 디자인 Active Directory2008. 12. 1. 13:13

AD Replication Design best practices

링크 속도와 네트워크 토폴로지의 이점을 가지기 위한 AD 토폴로지의 디자인

1. 느린 링크 속도에는 사이트 링크의 비용을 크게 설정한다.

목적지로 가는 데에 사이트 링크의 비용에 따라 경로를 정하게 된다.

2. "dead spot"을 피한다. - 결과적으로 모든 사이트는 서로 연결되어야 한다.

AD 디자인에 있어 격리된 사이트가 있어서는 안 된다.

3. 사이트 링크는 링크 당 두 개의 사이트만 있어야 한다.

사이트 링크에 세 개 이상의 사이트가 있는 경우 DC failure 발생 시 예기치 않은 문제가 발생 할 수 있다.

4. 전체적인 복제의 흐름에 대해 도식화해야 한다. 도식화하면서 문제가 있는 부분을 알아낼 수도 있다.

5. 특별한 이유가 없는 이상 복제에 대한 일정을 설정하지 않고 문제가 없는지 완벽하게 테스트한다.

일정을 수정하는 것이 후에 복제를 막는 결과를 낳을 수도 있다. (복제 간격은 복제 일정에 해당하는 경우에만 수행된다.)

6. AD를 Windows 2003 포리스트 기능 수준으로 사용한다.

이는 모든 DC가 Windows Server 2003이고 모든 도메인이 Windows Server 2003 기능 수준이라는 것을 의미한다.

이렇게 되면 Windows Server 2003의 장점인 Spanning tree 알고리즘과 압축 알고리즘을 사용할 수 있게 된다.

이외에도 복제에 대해 Windows 2000 보다 더 효율적으로 동작한다.

7. Repladmin을 사용해 AD의 복제를 모니터 한다.

Repadmin /replsum /bydest /bysrc /sort:delta

효율적인 복제를 위한 Active Directory Tobology 정의

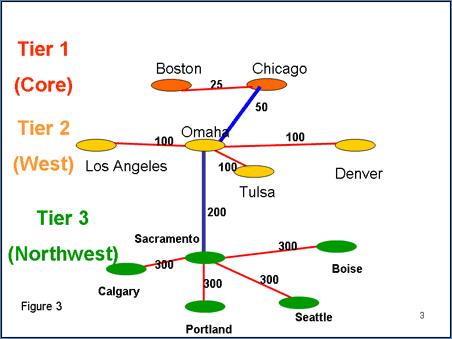

링크 속도를 기준으로 다음과 같이 Tier를 나눈다.

Site 1(Tier 1) – 가장 빠른 링크

Site 2(Tier 2) – 두 번째로 빠른 링크

Site 3(Tier 3) – 가장 느린 링크

* 한 개의 사이트 링크에 두 개의 사이트만 넣는다 *